あらすじ

※この商品はタブレットなど大きいディスプレイを備えた端末で読むことに適しています。また、文字だけを拡大することや、文字列のハイライト、検索、辞書の参照、引用などの機能が使用できません。

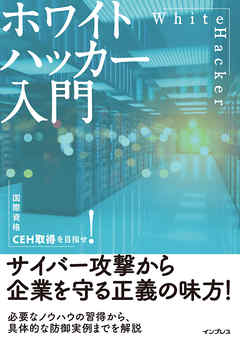

日本でも注目され始めている職業「ホワイトハッカー」!

企業のWEBサイトやネットワークサービス、アプリサービスなどを、悪意のあるハッカー・クラッカーの攻撃から守る職業であるITセキュリティのスペシャリスト「ホワイトハッカー」。その職に就くために必要な素養や知識を、日本ではまだ数少ない現役ホワイトハッカーがまとめた1冊!

■CONTENTS

第1章 情報セキュリティとホワイトハッカー

第2章 ハッキングの基礎

第3章 情報収集

第4章 サーバーのハッキング

第5章 DoS攻撃

第6章 Webアプリケーションのハッキング

第7章 アクセス権の維持と痕跡の消去

第8章 マルウェア

第9章 ソーシャルエンジニアリング

第10章 新しい技術と攻撃の進化

第11章 その他

感情タグBEST3

Posted by ブクログ

ハッキングフロー P24

公開情報収集

ネットワーク情報収集

→偵察

サーバ情報収集

→スキャン

整理

脆弱性情報収集

→列挙

脆弱性への攻撃

パスワードクラック

→アクセス権の取得

内部情報収集

権限昇格

→権限昇格

バックドア作成

マルウェアインストール

→アクセスの維持

バックドアなどの隠蔽

ログの削除

→痕跡の削除

※上記フローに含まない攻撃

DoS、WebAPp攻撃、ソーシャルエンジニアリング

スプーフィング

→レスポンスが帰ってこない→DoSに使いやすい

→囮にして正規攻撃IPを目立たなくすることも

脆弱性をつくか、認証を突破するか、その他の攻撃手法で攻めるか(ソーシャルエンジニアリング)

sudo

認証にはコマンドを打ったユーザー自身のパスワードを打つ

→ユーザ自体にsudoできる権限を外す

→攻撃者はsudo権限を持つ別ユーザーを探すか、不正な権限昇格を目指す

サーバーサイド攻撃

クライアントサイド攻撃

Webアプリ対策

サニタイズ、入力値チェック

→サニタイズは万能ではない

バックドア

・開発中に組み込まれるもの

・開発者が勝手に作るもの

・政府の諜報活動でつくられるもの

→CALEA

・攻撃者が用意するもの

アカウント追加、サービス追加、ネットワーク系サービス悪用

ルートキットは事後活動で使うもの

マルウェアが攻撃者にとって有利なソフト全般。ウイルスやワームはその一例。

ウイルスもワームも増殖するのが特徴

特定性の高い攻撃

特定性の低い攻撃

Metasploitable2

やられサーバー VM仮想マシン

Hackme

Hack the box

Posted by ブクログ

ハッキングについて、思ってたよりも具体的な説明があり、もちろんそのまま使えるほどの具体性はありませんが、イメージを掴むことはできて勉強になりました。

ちなみに、副題に『CEH取得を目指せ!』とありますが、資格については最後にチョロっと紹介がある程度です。

Posted by ブクログ

セキュリティ初心者の自分にとっては非常に参考になる本でした。ハッキングのステップが分かりやすく記載されている一方で、業務まで活かそうとすると少し物足りなさも感じる。

Posted by ブクログ

クラッカーの手法と対策について学べる本。

基本的には同じ技術的な武器を持った上で攻める側か守る側なのか、と理解した。

調査、攻撃、事後のうち調査が重要。

IT機器やソフトのみならず、ソーシャルエンジニアリングも併用されるため、人的な不安要素も要注意。

基本情報程度の知識も定着してないため読みにくかったが読むだけではなく手を動かすことで混獲的に理解が進んだ気がする。ハンズオン推奨。

Posted by ブクログ

内容自体はとても有用で、欲しい情報がある程度網羅されていました。

一方で文章の書き方や、章立てなどがいまいち整理されていなくて、理解に一手間かかりました。もう少し語句解説を外出ししたり、近い内容を一箇所にまとめたりした方がわかりやすくなると感じました。

理論部分が多いですが、特に役立ったところ。

・攻撃者のフローは事前準備→攻撃→後処理

・リスクは脅威(脆弱性と攻撃)と蓋然性から構成

・攻撃特定性の高低を意識

・DoSはレガシー。主流はDRDoS。

・SQL、XSS周りは深く理解

・インサイダー脅威の割合は3割弱だが被害額は外部攻撃に匹敵

Posted by ブクログ

システムの情報セキュリティ周り、特に攻撃や防御面の内容が体系的にまとまっていて分かりやすかったです。

内容レベル的には、基本情報技術者試験の内容を理解している方が読み進めやすいかと思いました。

Posted by ブクログ

ホワイトハッカーに必要な知識の分野をざっくりと理解できる。この本だけではホワイトハッカーにはなれないが、どんなことを深く学んでいくべきか、どのように学ぶかの指針にはできる。